Hace poco más de un mes hablábamos de la gran amenaza que representó WannaCry en el mundo empresarial principalmente y cómo fue contenida, gracias a un análisis y solidaridad de un investigador de seguridad. Hoy es Petya el ransomware que amenaza la seguridad de nuestra información.

Petya comparte algunos aspectos con WannaCry como es la expansión dentro de la red y la vulnerabilidad que explota para este fin y se diferencia en otros un tanto más críticos como el nivel de encriptación y la existencia de un killswitch. Detener el avance de Petya es bastante más complejo que WannaCry.

Petya al igual que muchos otros malwares, debe implantar una semilla para poder expandirse, este proceso se hizo a través del phishing, es por esto que te invito a poner extrema atención en los correos que abres y mucho más en los enlaces que visitas y los archivos que descargas.

¿Cómo opera Petya?

Esta nueva amenaza comienza con el phishing y, a diferencia de WannaCry, encripta el Master Boot Record (MBR) además de encriptar archivos, es decir, hace que apenas enciendas tu PC te des cuenta que fue secuestrado, el hecho de encriptar el MBR hace que tampoco puedas rescatar archivos del disco duro aunque lo conectes a otra máquina. Petya funciona utilizando el exploit Eternal Blue que fue desarrollado por la NSA, exactamente el mismo que utilizaba WannaCry. Como muchos usuarios, después de enterarse de WannaCry aplicaron las últimas actualizaciones de seguridad, Petya intenta ir más allá y copiar algunos archivos en otras máquinas y los ejecuta remotamente. Otra forma es a través de herramientas administrativas de Windows, con las cuales simplemente intenta ejecutarse usando credenciales robadas.

Una gran diferencia con WannaCry es la cantidad de tráfico que genera este ransomware, puesto que WannaCry intentaba infectar todas las IP dentro de la red. Petya por su parte averigua si lo que infectó es un computador común o un controlador de dominio, en caso de ser este último, consulta al servidor DHCP por las IP que ha asignado y las subredes que existen y de esta manera lanza el exploit Eternal Blue solo a las máquinas que fueron indicadas por el servidor DHCP.

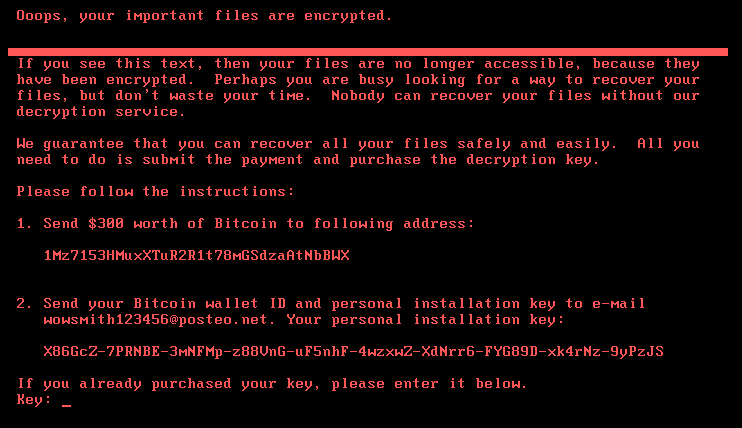

Modo de secuestro

La nueva amenaza pide también el equivalente de 300 dólares en Bitcoin pero en esta oportunidad hay sólo una cuenta que recauda el dinero y hasta el momento se han registrado 36 transacciones acumulando aproximadamente 3,64 Bitcoins.

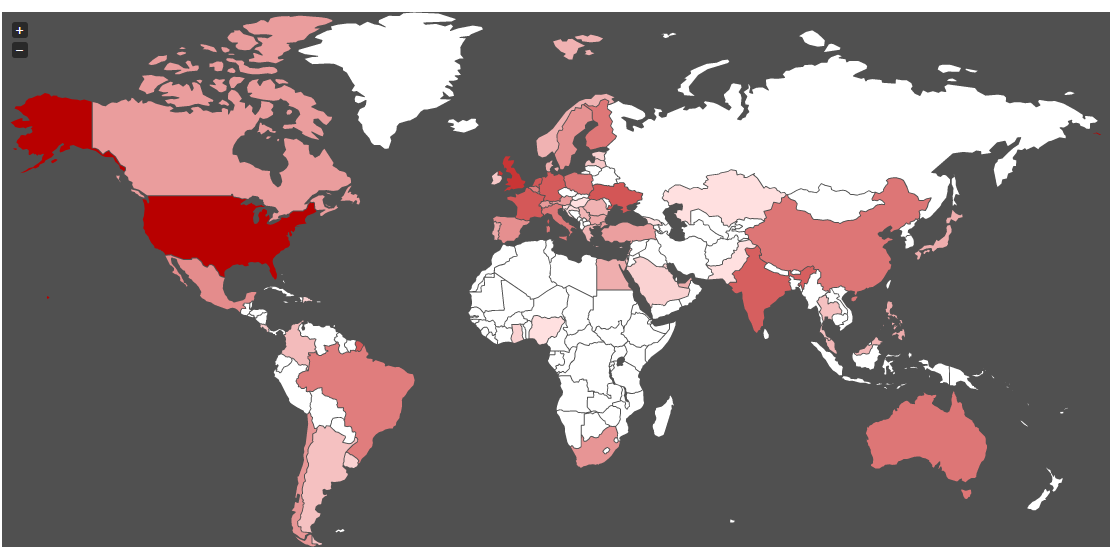

La expansión de este ransomware, según la información que entrega McAfee, es bastante grande, en la imagen siguiente se puede apreciar la expansión. El color más intenso representa los países con mayor cantidad de equipos infectados.

¿Existe algún Killswitch?

Según lo que se ha reportado en redes sociales, existe una forma de detener el avance de Petya simplemente creando un archivo llamado perfc en el directorio C:\Windows\perfc la característica es que este archivo debe estar vacío y debe ser de solo lectura, de esta manera se detiene la operación del Ransomware.

¿Y hay amenaza para los celulares?

Por el momento no se tiene información de algún teléfono secuestrado con Petya, dado que el ransomware intenta explotar la misma vulnerabilidad que WannaCry por lo cual no habría amenaza declarada para nuestros teléfonos.

Buenas noticias

La empresa a cargo de los servidores de correo utilizados para esparcir el ransomware, posteo.de deshabilitó la cuenta identificada como origen de los correos wowsmith123456@posteo.net. Si recibiste algún correo de esa cuenta y no lo has leído, no te molestes y bórralo. Hasta ahora existen 4 IP asociadas al ransomware Petya: 185.165.29.78 – 84.200.16.242 – 111.90.139.247 – 95.141.115.108. Esta información y mucho más está disponible para todos en GitHub gracias a vulnersCom

Recomendaciones

Como trabajador del área de seguridad de información te recomiendo lo siguiente:

- Deshabilita el protocolo SMBv1 en tu computador.

- Pon mucha atención a los enlaces que visitas y los archivos que descargas y ejecutas.

- Si administras una red, bloquea los puertos 445 y 3389 para que no sean accesibles desde cualquier IP externa, sólo las estrictamente necesarias.

- Si eres administrador de red en alguna empresa, te recomiendo bloquear las IP que menciono en el apartado anterior.