Felizmente podemos decir que la gran amenaza que significó WannaCry, el Ransomware que causó estragos en Telefónica España y en otras grandes empresas del mundo, ha sido finalmente contenida gracias a la generosidad de un experto en seguridad. Pero antes de dar paso a la explicación de cómo es que estamos a salvo, por ahora, debemos entender qué es el Ransomware y el Phishing

Ransomware: Un ransomware en general es un programa que “secuestra” tus archivos y además tiene la capacidad de replicarse dentro de la red. Se diferencia de un virus en que éste último sólo provoca mal funcionamiento de tu computador y quizá la pérdida de algunos archivos y no pide recompensa alguna. De hecho, no tiene comunicación con su creador una vez se encuentra dentro de tu equipo, lo que en seguridad se conoce como comunicación de comando y control.

Phishing: El phishing es una técnica para cazar incautos y usarlos como punto de partida para infecciones masivas o simplemente robarles dinero. Como ejemplo tenemos esos correos de un banco del que no somos clientes y que nos dice que nuestra cuenta está bloqueada y debe ser revalidada en una página, o esos de un amigo que nos manda fotos de una fiesta de la que nunca supimos, o esos de un supuesto administrador de sistema que nos dice que nuestra casilla de correo está llena y que debe revalidarse la cuenta para poder seguir usándolo, etc. Saber cómo reconocerlos es muy importante puesto que de esta manera frenamos en primera instancia el despliegue de una posible amenaza, en especial si estos correos llegan a tu cuenta de correo laboral.

¿Cómo empezó WannaCry?

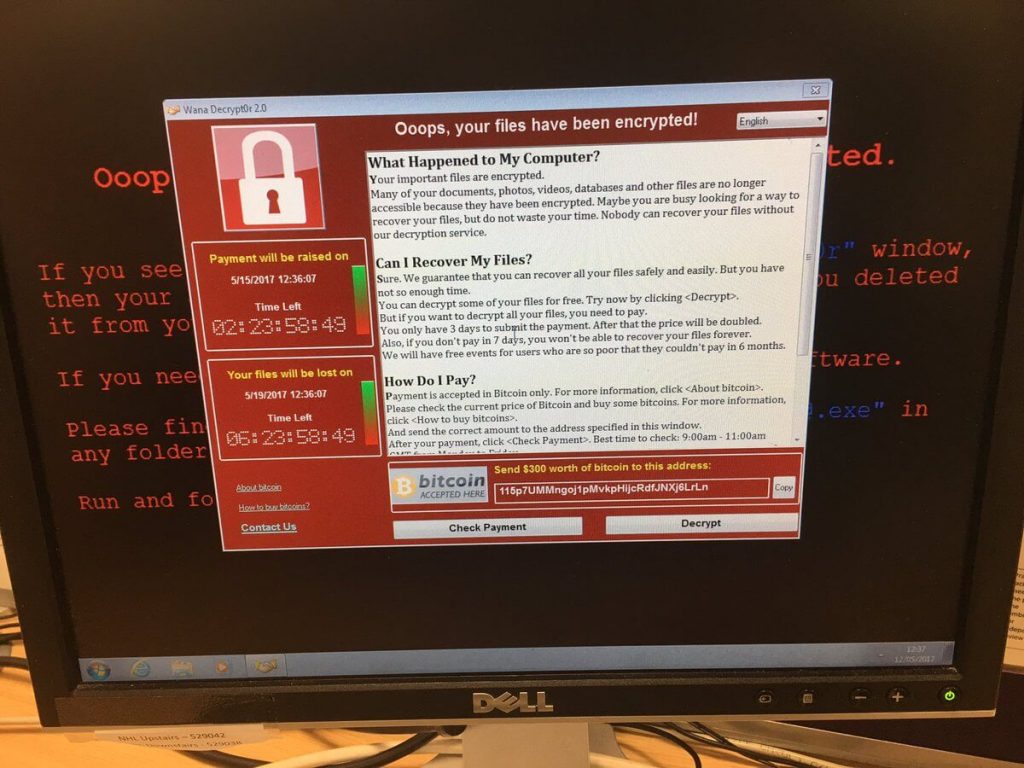

WannaCry empezó con phishing: un incauto descargó y ejecutó un archivo de dudosa reputación, éste archivo aprovechó una vulnerabilidad de Windows (parchada en marzo) que afectaba el protocolo SMB, de transferencia de archivos. Una vez dentro, al igual que todos, el malware avisa a su base de comando y control que se encuentra operativo y esperando órdenes. WannaCry comenzó a expandirse por muchos equipos, el detalle de las empresas afectadas ya es de conocimiento público. Una vez que el pirata informático da la orden de actuar al malware, éste encripta ciertos archivos y les cambia la extensión. De esta manera cuando el usuario quiere abrir este archivo, éste arrojará una ventana de alerta indicando que el archivo requiere una clave para abrirse y que se debe pagar por ésta, en el caso de WannaCry, se pedía el equivalente en Bitcoin de 300 dólares .

Lamentablemente y dada la criticidad de algunos archivos encriptados, una de las cuentas de Bitcoins encargada de recibir el dinero, registraba, horas después de que saliera a la luz la infección en Telefónica en España, poco más de un Bitcoin, pero ¿cuánto vale un Bitcoin? Aquí puedes verlo en tiempo real, al momento en que escribo esta nota, un Bitcoin vale 1794.18 dólares, lo que en la moneda local (CLP) equivale aproximadamente a 1.2 millones de pesos, el total se los dejo a ustedes.

¿Cómo se logró frenar WannaCry?

Aquí viene lo interesante. Los creadores de WannaCry insertaron en él una forma de detener su operación, un killswitch que consiste en realizar una consulta sobre el estado de un sitio web, si éste no respondía, el ransomware podía actuar, en cambio si éste responde, el ransomware quedará inactivo, sin la posibilidad de encriptar archivos en la máquina en que se encuentra ni de replicarse en otras, es así como se frena el despliegue de WannaCry lo que no quiere decir que los archivos encriptados hayan sido devueltos, sólo dejó de actuar. El dominio consultado por el programa es iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com el cual al momento del despliegue de WannaCry no estaba registrado y por ende el ransomware tenía vía libre para realizar su cometido. Nuestro héroe sin capa analizó el comportamiento del malware, descubrió esta consulta y decidió registrar el dominio y activar el killswitch de WannaCry.

¿Estamos a salvo?

Mi sincera respuesta es que no, ya que se rumorea que podría aparecer pronto una nueva versión del malware y reiniciar su actividad, sin embargo hay formas de prevenirlo:

- Por ningún motivo descargues archivos que no has solicitado y mucho menos si éstos tienen extensión de programa (.exe) o alguna desconocida (.wncry)

- Aplica todos los parches de seguridad que ha liberado Microsoft en tu computador con Windows y no postergues su instalación (reinicio del computador), es tu propia seguridad, la de tu empresa y hasta tu puesto de trabajo lo que está en riesgo.

- Deshabilita el protocolo SMBv1, el seguro es SMBv2 y v3. Esto se hace fácilmente en Windows 8.1 y 10 yendo a programas y caracrerísticas -> Activar o desactivar las características de windows -> Desmarcar la casilla que tiene el SMB 1.0 -> Aceptar.

- Si eres encargado TI de una empresa, estudia la posibilidad de bloquear el acceso a todos los puertos que no utilices en tus servidores web (80 y 443) desde afuera, así evitas que se infecte tu red interna desde afuera.

Fuente: Blog ElHacker

¿Y qué pasa con mi celular?

WannaCry fue desarrollado para explotar una vulnerabilidad existente en Windows, por ende no hay evidencia de dispositivos Android, iOS o Windows Mobile secuestrados. Sin embargo la posibilidad de que la siguiente versión del malware sea multiplataforma no se descarta.

Mi recomendación por ahora como ingeniero del área de seguridad, es que si estás conectado a una red WiFi donde haya un PC infectado desconectes inmediatamente tu celular de esa red.

Si tienes dudas sobre algún archivo que hayas descargado recientemente, aquí te enseñamos cómo despejarlas.