Microsoft lanzó el parche de seguridad de septiembre, en el cual se solucionarían tres vulnerabilidades críticas, dentro de las cuales volvemos a nombrar los accesos remotos no autorizados.

En este parche Microsoft busca solucionar 62 vulnerabilidades, de las cuales un 95% aproximadamente fue categorizado con riesgo alto. Mientras que el 5% restante son vulnerabilidades en rango crítico, por su puntaje en CVSSv3.1.

Avanzando en el tema, son varias las aplicaciones que son afectadas y que reciben correcciones en esta actualización, las cuales son:

- .NET y Visual Studio

- Azure Arc

- .NET Framework

- Microsoft Edge (basado en chromium)

- Microsoft Office SharePoint

- Microsoft Office Visio

- ALPC de Microsoft Windows

- Biblioteca de códecs de Microsoft Windows

- Windows Defender

- Seguimiento de eventos de Windows

- Política de grupo de Windows

- Extensión IKE de Windows

- Kerberos de Windows

- Núcleo de Windows

- Componentes de la cola de impresión de Windows

- Administrador de conexión de acceso remoto de Windows

- Llamada a procedimiento remoto de Windows

- TCP/IP de Windows

- Capa de seguridad de transporte de Windows (TLS)

- Entre otras…

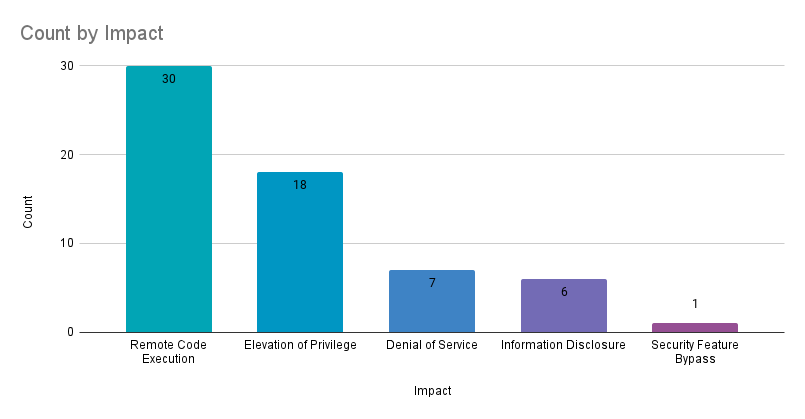

En cuanto a la distribución de tipos de vulnerabilidad, se parchan aquellas que se generan por elevación de privilegios, denegación de servicio, divulgación de información, omisión de la característica de seguridad y finalmente la ejecución remota de código.

Las vulnerabilidades más críticas del parche son:

CVE-2022-34721 y CVE-2022-34722

Estas vulnerabilidades críticas se clasifican como de explotación menos probable, pero no menos importante ya que esto podría permitir a un atacante remoto enviar un paquete IP a un objeto con seguridad de protocolo de internet habilitado (IPsec) y sin la necesidad de autentificarse.

CVE-2022-34718

Esta vulnerabilidad fue clasificada como más probable de explotar y recibió un puntaje de 9.8 CVSS. Además, esta vulnerabilidad puede ser explotada en sistemas con IPsec habilitado y permitiría la ejecución remota de código.

Finalmente, los sistemas operativos que son afectados por estas vulnerabilidades son Windows 7, 8, 8.1, 10 y 11 en las versiones de 32 y 64 bits. Al igual que Windows Server del 2008 en adelante, Windows RT y las versiones ARM de los sistemas antes mencionados. Por lo que, a raíz de lo anterior, te recomendamos encarecidamente instalar el parche de seguridad de este mes.

¿Eres usuario de Windows? Cuéntanos si ya recibiste la actualización de septiembre.

Fuente: Microsoft