El Dr. Jonathan Valamehr, de Intel, ha publicado un artículo técnico donde detalla los resultados de una colaboración en seguridad entre Intel y Google Cloud. En este texto detalla cómo ambas firmas trabajaron para mejorar la tecnología Intel TDX, encargada de blindar la data en la nube.

Esta investigación de cinco meses en 2025 se enfocó en el módulo Intel TDX 1.5, un componente esencial para la seguridad de los procesadores modernos. El objetivo principal fue asegurar que la información de los usuarios permanezca privada, incluso si el software que gestiona el servidor es vulnerado.

Intel TDX 1.5 es una tecnología de seguridad en procesadores Intel que crea “cajas fuertes” virtuales dentro del servidor, aislando datos y programas incluso del sistema operativo y del administrador, para proteger información sensible en la nube.

Revisión técnica de la seguridad en el procesamiento de datos

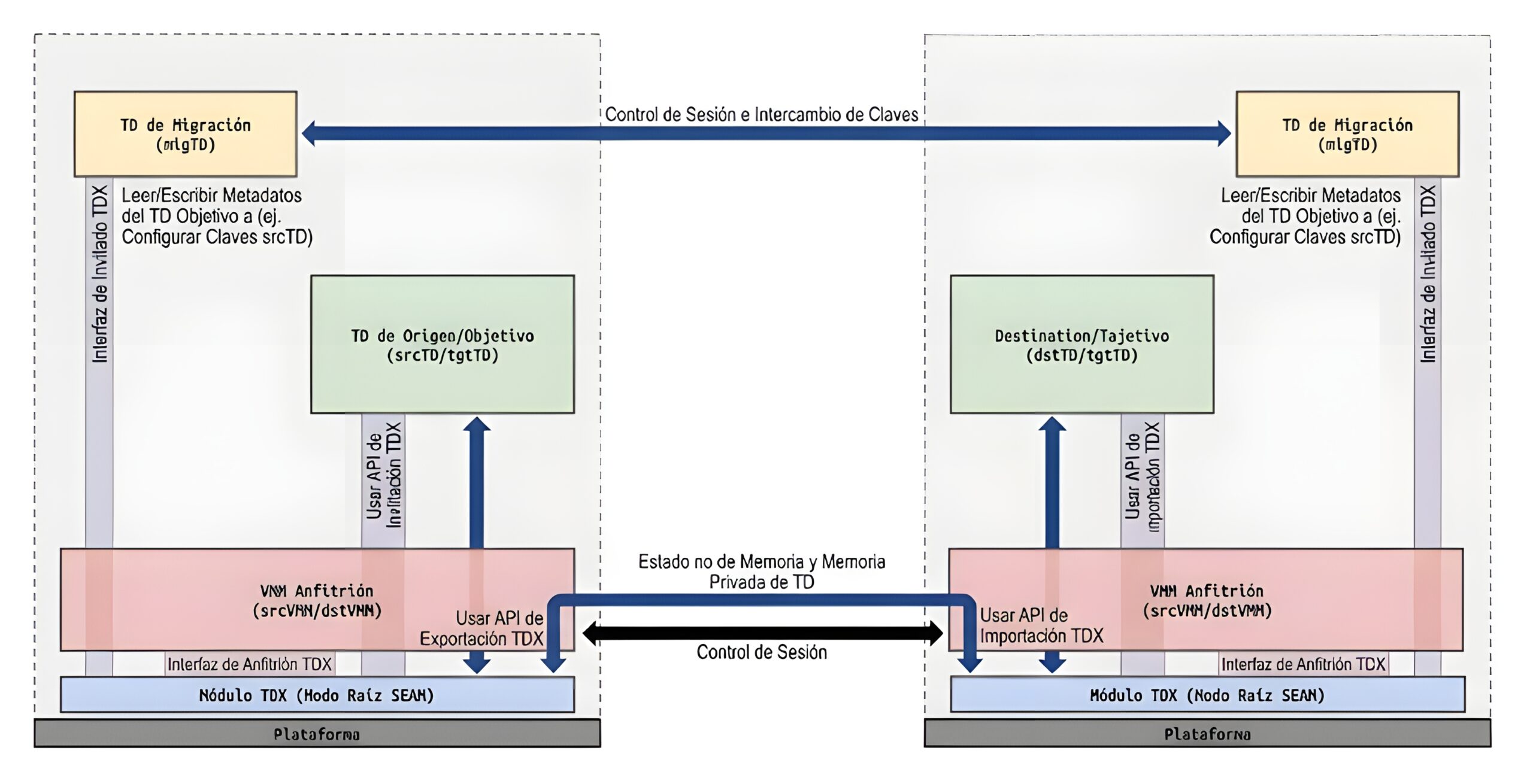

Los equipos técnicos auditaron el envío de datos en tiempo real para impedir que la información sea vulnerable durante el traslado entre máquinas. Para lograrlo, utilizaron espacios de aislamiento que funcionan como bóvedas digitales para proteger los procesos privados.

El siguiente diagrama detalla cómo dos servidores físicos coordinan el traslado de información mediante el intercambio constante de claves de seguridad. Esta conexión permite validar la identidad de cada equipo para asegurar que la comunicación sea legítima.

of Intel TDX with support for Live Migration.

Un componente especializado de Intel vigila el movimiento de los datos a través de un canal de memoria privado y cifrado. Este blindaje garantiza que el contenido permanezca inaccesible para agentes externos mientras se desplaza por la infraestructura digital.

En resumen:

- Movimiento entre servidores: La ilustración muestra dos bloques principales (Platform) que representan el servidor de origen y el de destino. Se observa cómo el contenido se traslada de un punto a otro de forma segura.

- Protección de datos: Las flechas azules indican el intercambio de claves y el control de sesión. Estos elementos garantizan que la información no quede expuesta durante el movimiento entre las plataformas físicas.

- Componentes técnicos: Se visualizan los Trust Domains (TD) y el Módulo TDX, que son las piezas de software y hardware que los ingenieros de Intel y Google auditaron minuciosamente.

Vulnerabilidades detectadas

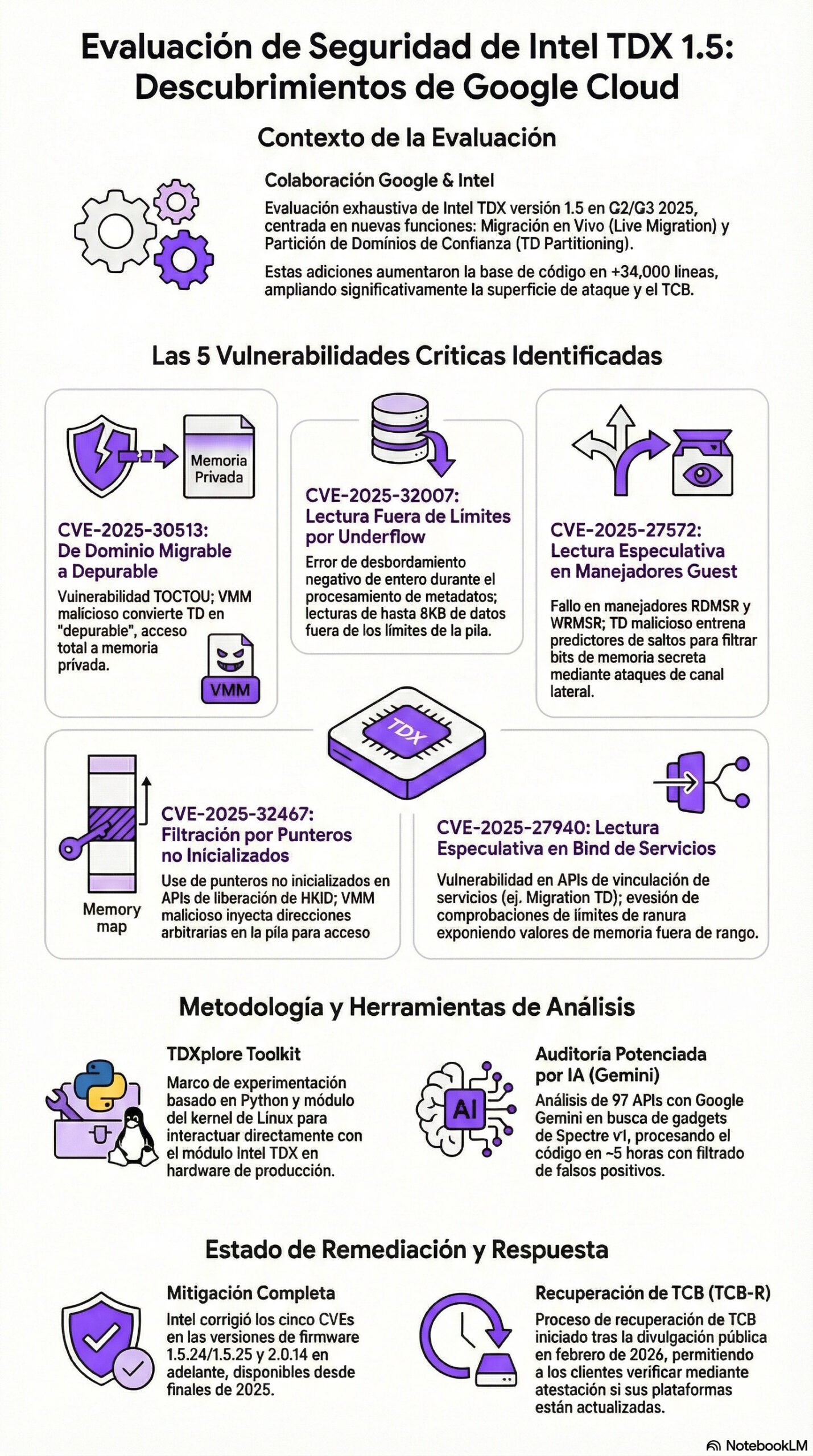

Para realizar este análisis, Google utilizó herramientas de IA como Gemini 2.5 Pro, para detectar fallos en el código del sistema. Este método permitió identificar cinco vulnerabilidades críticas que Intel ya ha corregido para proteger a miles de millones de usuarios digitales.

- Vulnerabilidades críticas en el código: Se identificaron cinco fallos de alta prioridad en el módulo Intel TDX 1.5 que ponían en riesgo la seguridad general.

- Debilidades en el diseño arquitectónico: Los investigadores señalaron fallas estructurales que podrían comprometer la integridad de la información procesada por el hardware.

- Errores técnicos en el sistema: Se detectaron fallos de ejecución en las capas de software y firmware que gestionan la protección de los datos.

- Sugerencias para la mejora de seguridad: El informe incluyó recomendaciones específicas para fortalecer la arquitectura frente a posibles ataques de agentes externos.

- Fallos en funciones de aislamiento: Las fallas encontradas impactaban directamente en la migración de información en vivo y en la división de sistemas protegidos.

Para dar con estas vulnerabilidades, Intel y Google Cloud ejecutaron un riguroso ciclo de vida de desarrollo seguro que analiza cada fase técnica. Este proceso sistemático permite detectar los errores en el hardware y el firmware mucho antes de su implementación oficial.

Esta metodología integra seis etapas críticas que van desde la planificación inicial hasta el soporte posterior al lanzamiento del producto. La interacción constante entre los equipos de ingeniería ayuda a mitigar riesgos complejos en entornos de nube compartidos.

Resultados de la colaboración y mejoras en la protección digital

Además de las fallas críticas encontradas, el informe detalló treinta y cinco sugerencias técnicas para mejorar la arquitectura de seguridad del hardware de Intel. Estas recomendaciones ayudan a perfeccionar el diseño de los componentes antes de que lleguen a los centros de datos de todo el mundo.

Las recomendaciones del reporte se agrupan en categorías que apuntan a perfeccionar el diseño del hardware antes de su llegada a los centros de datos. Estas sugerencias permiten que la tecnología sea más resistente frente a diversos escenarios de amenazas del mundo real.

- Seguridad en el movimiento de datos: Mejoras centradas en la función de migración en vivo para evitar cualquier tipo de filtración durante el traslado entre servidores.

- Aislamiento de tareas internas: Sugerencias para robustecer el particionamiento de las bóvedas digitales y garantizar que los procesos no interfieran entre sí.

- Integridad de los componentes: Recomendaciones para fortalecer el código del módulo que controla las funciones críticas de protección del procesador.