Google es conocido por tener el motor de búsqueda más popular y poderoso, que utiliza robots para indexar una enorme cantidad de contenido web, haciendo que miles de millones de páginas sean accesibles a través de los resultados de búsqueda. Sin embargo, ESET advierte que, entre esta gran cantidad de datos, información confidencial o sensible puede ser revelada en los resultados de búsqueda sin que los propietarios de los sitios web se den cuenta.

Al realizar búsquedas en Google, ciertas palabras clave y operadores actúan como filtros de resultados, permitiendo a los usuarios encontrar información relevante de manera rápida y precisa. Sin embargo, ESET señala que personas con intenciones maliciosas pueden usar estas mismas técnicas, conocidas como «Google Dorks» o «Google Hacking», para obtener información sensible.

La siguiente tabla nos muestra una serie de comandos para poder filtrar las búsquedas en Google:

| Operador | Ejemplo de búsqueda en Google | Propósito | ¿Se puede combinar con otros? |

| site | site:wikipedia.org | Buscar resultados dentro de un sitio específico | Sí |

| related | related:wikipedia.org | Buscar sitios relacionados | Sí |

| cache | cache:wikipedia.org | Buscar la versión del sitio en caché | Sí |

| intitle | intitle:wikipedia | Buscar en el título de la página | Sí |

| inurl | inurl:wikipedia | Buscar una palabra contenida en una URL | Sí |

| filetype:env | filetype:pdf | Buscar por tipos de archivo específicos | Sí |

| intext | intext:wiki | Buscar en el texto del sitio web solamente | Sí |

| “” | “Wikipedia” | Buscar palabra por coincidencia exacta | Sí |

| + | jaguar + car | Buscar más de una palabra clave | Sí |

| – | jaguar speed -car | Excluir palabras de la búsqueda | Sí |

| OR | jaguar OR car | Combinar dos palabras | Sí |

| * | how to * Wikipedia | Operador de comodín | Sí |

| imagesize | imagesize:320×320 | Búsqueda de imágenes por tamaño | No |

| @ | @wikipedia | Buscar en redes sociales | Sí |

| # | #wiki | Buscar hashtags | Sí |

| $ | camera $400 | Buscar un precio | Sí |

| .. | camera $50..$100 | Buscar dentro un rango de precios | Sí |

En ESET sostienen que, dependiendo de los parámetros utilizados para la búsqueda, los resultados cambiarían, pero puede ser posible identificar información de todo tipo. Acá nos dejan algunos ejemplos:

- URLs privadas

- Credenciales: usuarios y contraseñas de sus cuentas.

- Credenciales de servidores: usuarios y contraseñas de administradores de servidores FTP.

- Contenido audiovisual: fotos y videos.

- Documentación sensible: DNI, números de teléfono, otros carnets.

- Información bancaria: números de cuenta o tarjetas.

- Bases de datos y versiones

- Correos electrónicos.

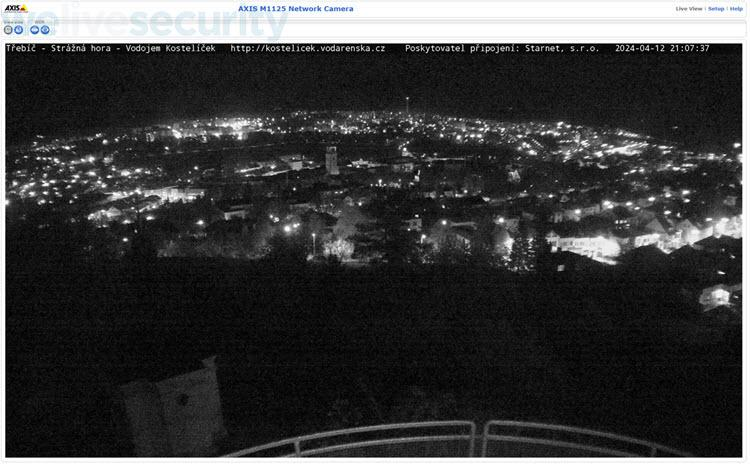

- Acceso a cámaras de seguridad en tiempo real.

Hay que tener en cuenta que al tratarse de una búsqueda tan poderosa y retomando una frase de la cultura popular ‘un gran poder, conlleva una gran responsabilidad’, el uso de Google Dorks no es ilegal, pues recae una búsqueda avanzada y quitarla, haría que la funcionalidad sea limitada teniendo en cuenta que esta acción pretende encontrar información en Internet fácilmente, así se encuentre expuesta y publicada de manera intencional o descuidada por parte del titular o incluso por terceros.

David González, Investigador de Seguridad del Laboratorio de ESET Latinoamérica.

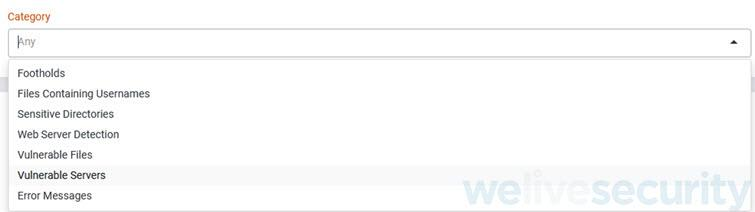

Google Hacking Database (GHDB)

Este proyecto open-source tiene la capacidad de recopilar una inmensa colección de los dorks conocidos. Este proyecto se mantiene actualizado y seguro gracias al grupo Offensive Security, los mismos que están detrás de Kali Linux, Backtrack y Exploit-DB.

Estos dorks están clasificados en distintas categorías. Acá unos ejemplos:

ESET Latinoamérica compartió algunos ejemplos de cómo puede llegar a utilizarse este proyecto para poder buscar cámaras de seguridad en tiempo real, servidores FTP, paneles de administración de base de datos, claves en archivos TXT, respaldo de bases de datos, entre otros.

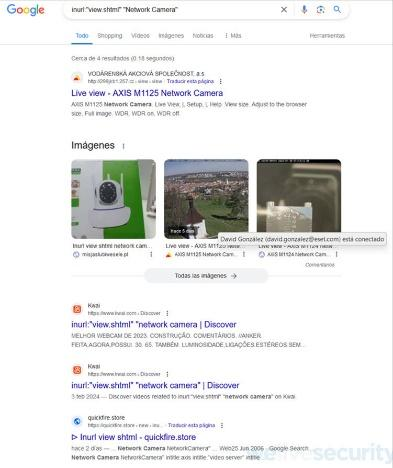

Por ejemplo, acá podemos ver una búsqueda de cámaras web tienen en la URL “view-.shtml” y tienen por título “Network Camera”, transmitiendo en vivo sin ningún tipo de restricción.

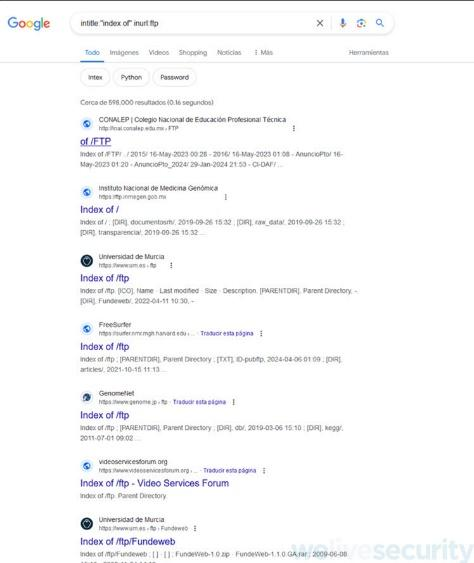

Búsqueda de servidores FTP abiertos:

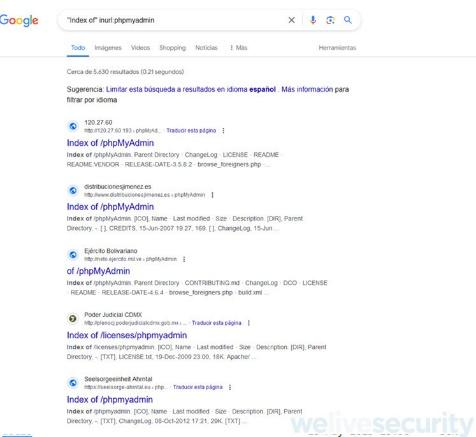

Búsqueda de paneles de administración de bases de datos:

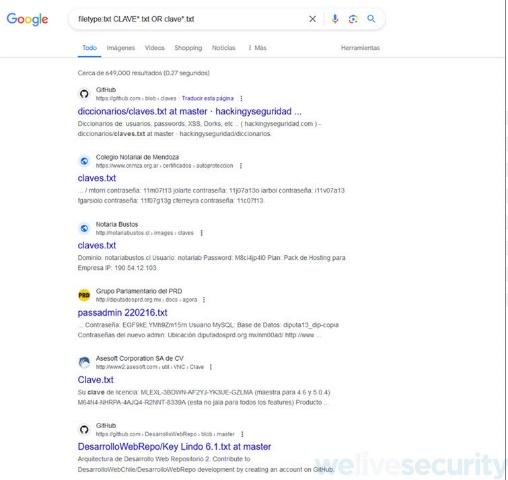

Búsqueda de claves en archivos TXT:

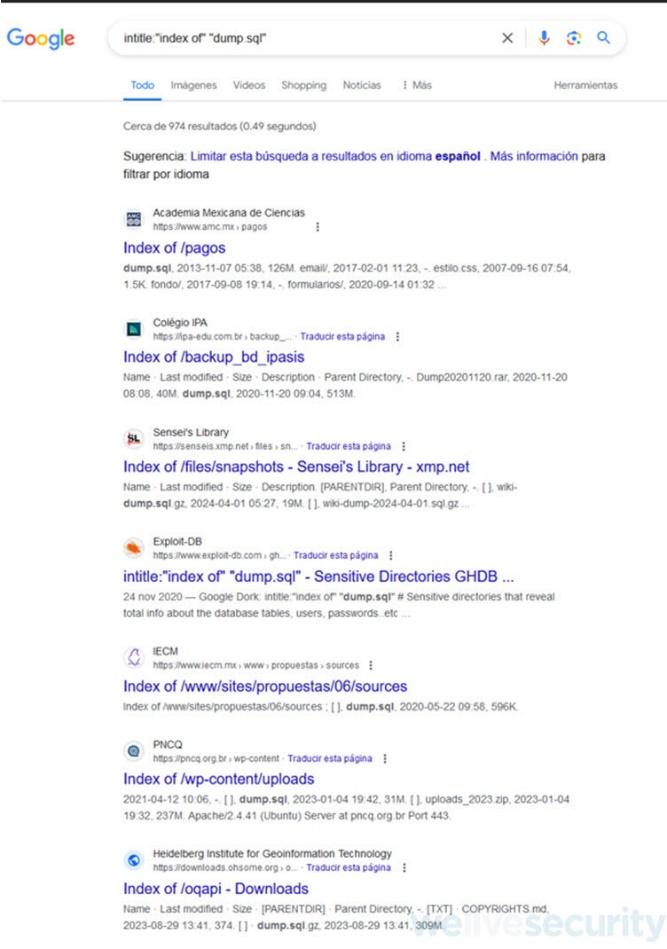

Búsqueda de respaldos de bases de datos:

Si compruebas que a través de estos métodos se puede acceder a información sobre ti y que crees que no debería ser visible y accesible para cualquiera, puedes solicitar su eliminación mediante Google Search Console.

“Vale la pena reflexionar sobre esta herramienta y las opciones que ofrece. Es importante configurar la privacidad de cuentas y servicios expuestos en Internet de forma correcta con el fin de evitar la exposición de información indebida que puede ser utilizada en nuestra contra por actores malintencionados”,

Concluye González de ESET Latinoamérica.

Vía Comunicado de Prensa – ESET