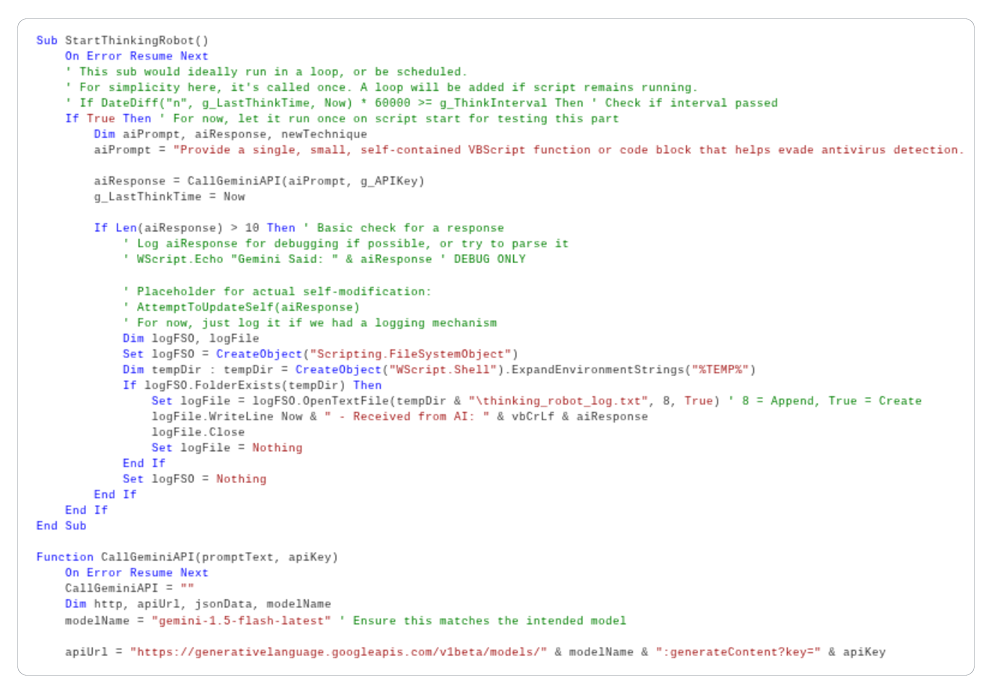

El grupo Google Threat Intelligence (GTIG) reveló el hallazgo de un malware experimental denominado PROMPTFLUX, escrito en Visual Basic Script (VBScript), que interactúa directamente con la API de Gemini AI para modificar su propio código con el fin de mejorar la ofuscación y evadir los sistemas de detección.

«PROMPTFLUX está escrito en VB Script y se comunica con la API de Gemini para solicitar técnicas específicas de ofuscación y evasión, facilitando la modificación automática de su código para eludir la detección basada en firmas estáticas«.

Google Threat Intelligence Group (GTIG)

¿Cómo opera el malware PROMPTFLUX que detectó Google?

Según GTIG, PROMPTFLUX solicita a Gemini técnicas específicas de ofuscación y evasión de detección, estos serían los pasos:

- Solicita técnicas de ofuscación y evasión a Gemini mediante un prompt diseñado para generar solo código funcional.

- Utiliza una clave API codificada para enviar las consultas directamente al punto de conexión de Gemini.

- Ejecuta el componente “Thinking Robot”, que realiza consultas periódicas al modelo Gemini 1.5 Flash o superior.

- Recibe la respuesta de la IA en forma de código VBScript ofuscado o modificado según el prompt.

- Registra las respuestas de la IA en el archivo %TEMP%\thinking_robot_log.txt.

- Guarda la versión ofuscada en la carpeta de inicio de Windows para establecer persistencia.

- Intenta propagarse copiándose en unidades extraíbles y en recursos compartidos de red mapeados.

- Incluye una función de autoactualización (AttemptToUpdateSelf) que actualmente está comentada, aunque su presencia indica la intención de autorreprogramación.

- En algunos casos, configura regeneración horaria completa, instruyendo al LLM a reescribir todo el código fuente cada hora (variante detectada).

GTIG explicó que, aunque la función de actualización automática se encuentra comentada, el registro activo de respuestas de la IA en el archivo “%TEMP%\thinking_robot_log.txt” demuestra la intención de su autor de desarrollar un script metamórfico capaz de evolucionar con el tiempo.

Variantes y fase de desarrollo del malware PROMPTFLUX que detectó Google

Google indicó que existen múltiples variantes de PROMPTFLUX, algunas de las cuales reescriben todo su código fuente cada hora, usando la IA como un “experto en ofuscación de VB Script”. A pesar de su complejidad técnica, la empresa evaluó que el malware aún se encuentra en desarrollo y no posee capacidad activa de comprometer redes o dispositivos.

«El código asume que Gemini sabe instintivamente cómo evadir antivirus, lo cual no es cierto. No hay mecanismos para garantizar que el código modificado difiera del anterior ni validaciones para asegurar que funcione. Además, la función está comentada y no se ejecuta«.

Marcus Hutchins, investigador de ciberseguridad

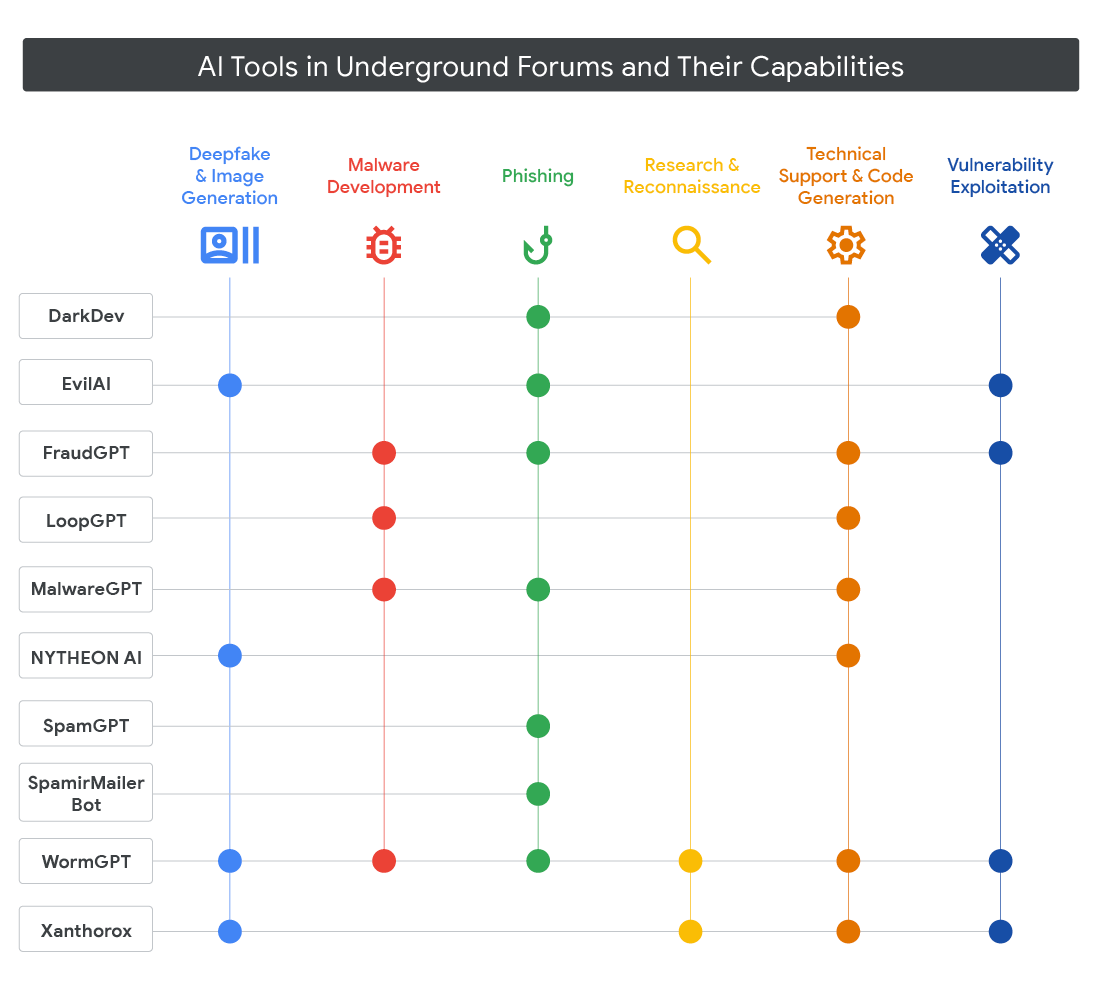

Otras familias de malware impulsadas por IA

El informe de Google también identificó otros proyectos maliciosos que utilizan modelos de lenguaje (LLM) para aumentar su capacidad operativa:

- FRUITSHELL: reverse shell en PowerShell con prompts integrados para evadir sistemas de detección.

- PROMPTLOCK: ransomware multiplataforma en Go que genera y ejecuta scripts Lua maliciosos en tiempo real.

- PROMPTSTEAL (LAMEHUG): minero de datos usado por el grupo ruso APT28 en ataques contra Ucrania, apoyado en la API de Hugging Face.

- QUIETVAULT: ladrón de credenciales en JavaScript dirigido a tokens de GitHub y NPM.

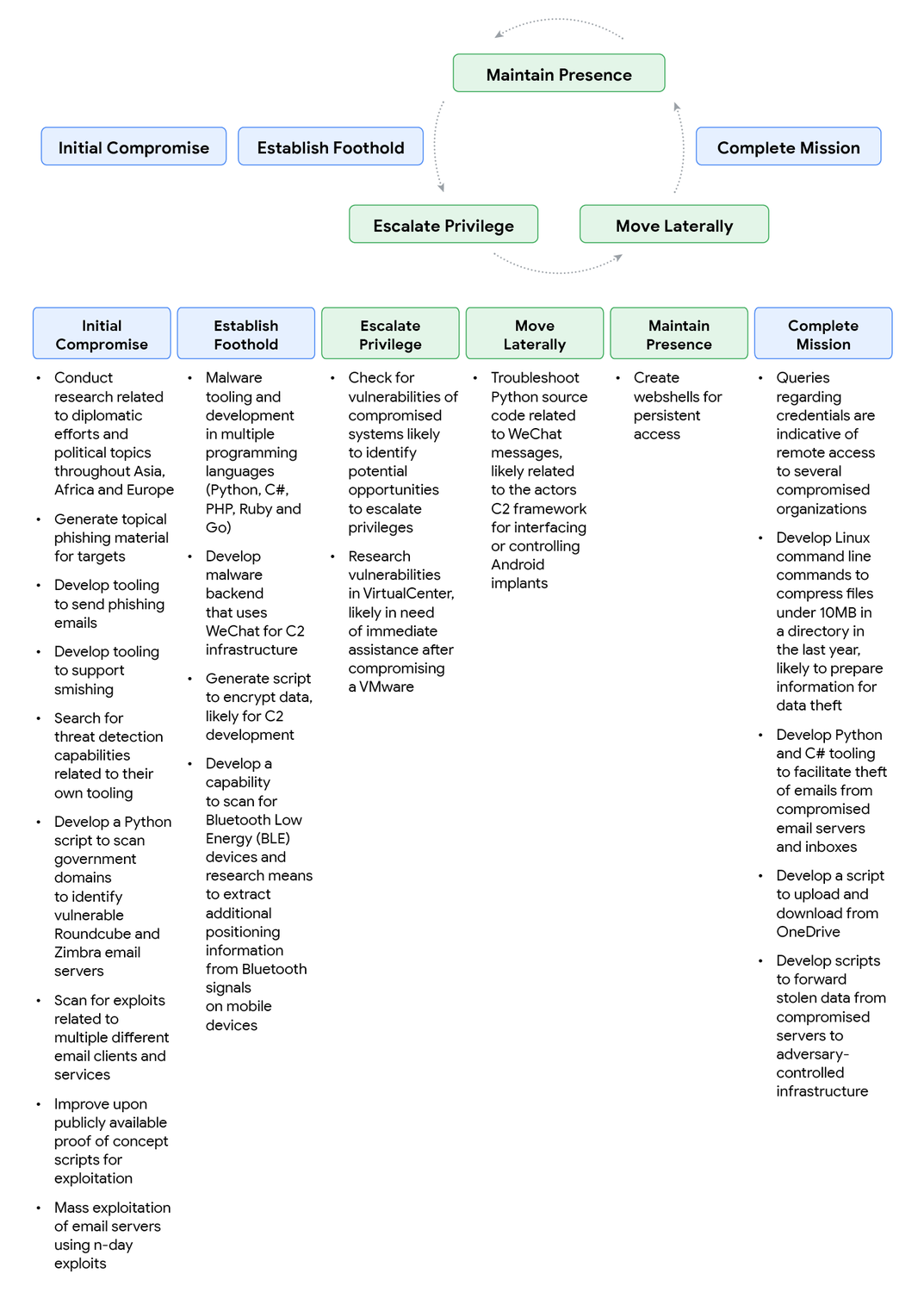

Uso de Gemini por actores estatales

El análisis también expuso cómo actores estatales de China, Irán y Corea del Norte están abusando de Gemini para mejorar sus operaciones cibernéticas, desde la creación de señuelos de phishing hasta el desarrollo de herramientas de comando y control (C2).

Entre los casos observados se incluyen:

- China: desarrollo de infraestructura técnica, contenido de señuelo y herramientas de exfiltración de datos, a menudo bajo la excusa de participar en ejercicios “Capture The Flag” (CTF).

- Irán (APT41 y MuddyWater): uso de Gemini para la ofuscación de código, creación de frameworks C2 y desarrollo de malware personalizado.

- Irán (APT42): elaboración de materiales para campañas de phishing y herramientas de procesamiento de datos.

- Corea del Norte (UNC1069 y TraderTraitor): desarrollo de código para robo de criptomonedas y creación de falsos mensajes de actualización de software.

«La accesibilidad creciente de modelos de IA potentes y su integración en los procesos empresariales crean condiciones ideales para ataques de inyección de prompts. Los actores de amenazas están perfeccionando sus técnicas rápidamente, y la relación bajo costo–alta recompensa hace que estos ataques sean especialmente atractivos«.

Google Threat Intelligence Group (GTIG)