Google Chrome es con diferencia el navegador más popular del mundo, con un estimado de 3.400 millones de usuarios. Esto lo convierte también en un objetivo masivo. Cuando Chrome presenta una falla de seguridad que puede activarse con solo visitar un sitio web, miles de millones de usuarios quedan expuestos hasta que actualizan.

A raíz de lo anterior, Google liberó un parche adicional que aborda dos vulnerabilidades importantes de seguridad en Chrome. Estos fallos pueden ser activados de forma remota por un atacante cuando un usuario visita una página web maliciosa especialmente diseñada para ello.

Por eso es importante instalar estos parches lo antes posible, y si no los instalas, podrías estar en riesgo simplemente navegando por internet. Ya que los atacantes suelen intentar explotar las vulnerabilidades del navegador rápidamente, antes de que la mayoría de los usuarios tengan la oportunidad de actualizar.

¿Cómo actualizar el navegador Google Chrome?

Es recomendable dejar que Chrome se actualice siempre automáticamente y no tardes en reiniciarlo. Ya que las actualizaciones suelen reparar precisamente este tipo de riesgos de seguridad. Pero puedes terminar quedándote atrás si nunca reinicias tu navegador Ahora bien, si quieres realizar la actualización de forma manual, a continuación te enseñamos en sencillos pasos.

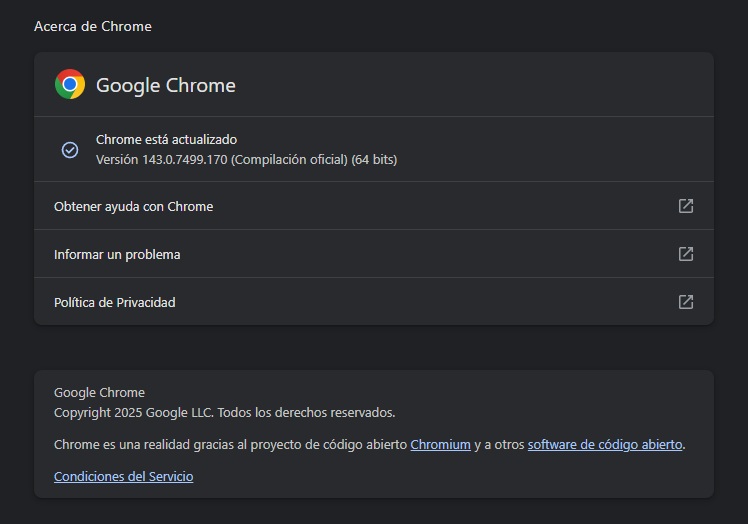

Para actualizar manualmente, haz clic en el menú «Más» (tres puntos) ubicado en la parte superior derecha del navegador. Luego abajo de la lista ve a «Configuración» y en el menú del lado izquierdo, al final podrás ver e ingresar al apartado de «Acerca de Chrome». Si hay una actualización disponible, Chrome comenzará a descargarla. Reinicia Chrome a penas termine de instalar, para completar la actualización y estarás protegido contra estas vulnerabilidades.

También te recordamos que las versiones que contienen estás correcciones de seguridad, son las 143.0.7499.146 o la 143.0.7499.147 o versiones superiores. Con esto ya estás protegido y en nuestro caso particular tenía la versión terminada en .46 y al actualizar quedó en la 143.0.7499.170.

Detalles técnicos de la vulnerabilidad

Una de las vulnerabilidades se encontró en la API de gráficos web WebGPU. El que permite el procesamiento de gráficos, juegos y más, así como aplicaciones de IA y aprendizaje automático. Esta vulnerabilidad, identificada como CVE-2025-14765, es un fallo de uso después de la liberación que podría permitir a un atacante remoto explotar la corrupción del montón mediante una página HTML manipulada.

El uso tras liberación es una clase de vulnerabilidad causada por el uso incorrecto de memoria dinámica durante la ejecución de un programa. Si, tras liberar una ubicación de memoria, un programa no borra el puntero a dicha memoria, un atacante podría aprovechar el error para manipular el programa.

La corrupción del montón se produce cuando un programa daña inadvertidamente la vista del montón que tiene el asignador, lo que puede provocar alteraciones inesperadas en la memoria. El montón es una región de memoria utilizada para la asignación dinámica de memoria.

La otra vulnerabilidad, conocida como CVE-2025-14766, fue encontrada, una vez más, en el motor V8 como una lectura y escritura fuera de límites. V8 es el motor que Google desarrolló para procesar JavaScript y ha tenido más que su cuota de errores.

Una vulnerabilidad de lectura y escritura fuera de límites implica que un atacante podría manipular partes de la memoria del dispositivo que deberían estar fuera de su alcance. Esta falla permite que un programa lea o escriba fuera de los límites establecidos, lo que permite a los atacantes manipular otras partes de la memoria asignadas a funciones más críticas. Los atacantes podrían escribir código en una parte de la memoria donde el sistema lo ejecuta con permisos que el programa y el usuario no deberían tener.

En este caso, la vulnerabilidad podría explotarse cuando el motor procesa contenido HTML especialmente diseñado, como un sitio web malicioso.