Un informe de inteligencia de HP Wolf Security destaca un aumento en las amenazas generales en un 27%. Y según el análisis, la familia de Emotet lidera en estos momentos como la familia de malware más vista de este trimestre.

De seguro te estarás preguntando: ¿Qué es Emotet? Pues inicialmente fue un troyano bancario detectado por primera vez en 2014, propagándose a nivel mundial con los años. Luego evolucionó al tipo dropper, el cual tiene como finalidad descargar otros programas maliciosos en los dispositivos infectados.

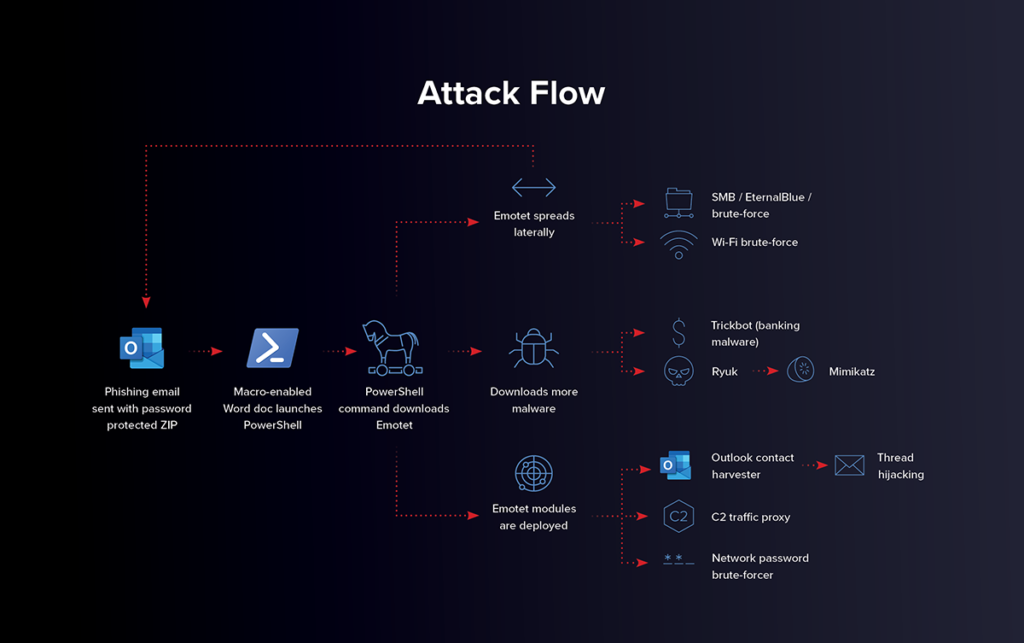

Flujo de ataque de Emotet

Sin embargo, para profundizar en Emotet se observa que el flujo inicia mediante la técnica del phishing. Luego mediante macros u otros archivos se ejecutan comandos escondidos para descargar otros malware y así intentar infiltrarse en toda la red. Actualmente Microsoft Office está eliminando los macros por lo cual los ciberdelincuentes están probando otras alternativas que veremos más adelante.

Ahora bien, el aumento en las detecciones de Emotet derivaron de campañas de spam maliciosos durante el primer trimestre de este año. El informe indica que ahora sería esta la familia más común de malware.

En una de estas campañas dirigidas a organizaciones japonesas, secuestraban cadenas de correos para engañar a los destinatarios e infectar sus dispositivos. Siendo esta responsable de un aumento del 879% en las muestras de programas maliciosos.

Gracias al aislamiento de estas amenazas y su posterior análisis, se pudieron detectar las técnicas y preferencias de los ciberdelincuentes, encontrando lo siguiente:

- Aumentaron los documentos maliciosos en archivos de tipo Java archive y JavaScript. Siendo estos archivos difíciles de detectar.

- El tamaño de archivos HTML creció desde 3 KB a 12 KB lo que sugeriría un aumento en el contrabando de estos archivos, donde insertan malware directamente para evitar las puertas de enlace de correos. De esto se detectaron campañas a bancos latinoamericanos.

- Infecciones por RAT (Herramientas de Administración Remota): Se identificó el uso de un ataque de Visual Basic Script que inicia una cadena de destrucción, generando múltiples infecciones en el dispositivo, entregando un acceso persistente a los sistemas de las víctimas con malware como VW0rm, NjRAT y AsyncRAT.

Finalmente, el estudio se basó la búsqueda activa de programas malignos en millones de dispositivos, mediante la apertura de tareas riesgosas en micro máquinas virtuales, las cuales fueron aisladas para proteger a los usuarios.

¿Habías leído o escuchado sobre Emotet?

Fuente: HP