Recientemente se descubrió una campaña de difusión de malware por medios de la técnica del phishing en varios países de Latinoamérica. Así lo ha detectado la empresa ESET, y dentro de los países más afectados está México, Perú, Colombia, Ecuador y Chile.

El objetivo final era infectar a las víctimas con un malware que permite a los atacantes realizar distintas acciones en el equipo infectado. Estas acciones van desde robar contraseñas, hasta realizar capturas de pantalla y luego enviar esta información a los servidores de los cibercriminales. Por ejemplo, se utilizaban correos de la empresa de reparto DHL y a continuación dejamos una demostración del phishing en cuestión.

Si bien esto podría ser detectable por una gran parte de usuarios que posee un mínimo conocimiento de seguridad, todavía existen otros que no saben reconocer este tipo de engaños. Ahora bien, con respecto a la captura anterior debemos estar atentos a los siguientes puntos:

- Estar alerta y dudar de la mala redacción e informalidad del correo.

- Fijarse en el sospechoso archivo adjunto en el correo, el cuál incluso posee una doble extensión (.jpg.xxe).

- No perder el sentido común, es decir, si la empresa de reparto nos informa de un error en la dirección, jamás tendríamos que abrir un archivo ejecutable para solucionar esto.

- Aunque parezca algo trivial, fijarse en la incoherencia en la fecha (2022) de la firma del correo, las empresas grandes siempre mantienen su información actualizada.

- Y por supuesto, revisar las direcciones de correos de origen, verificando que correspondan a las oficiales.

¿Cómo es distribuido este malware mediante phishing?

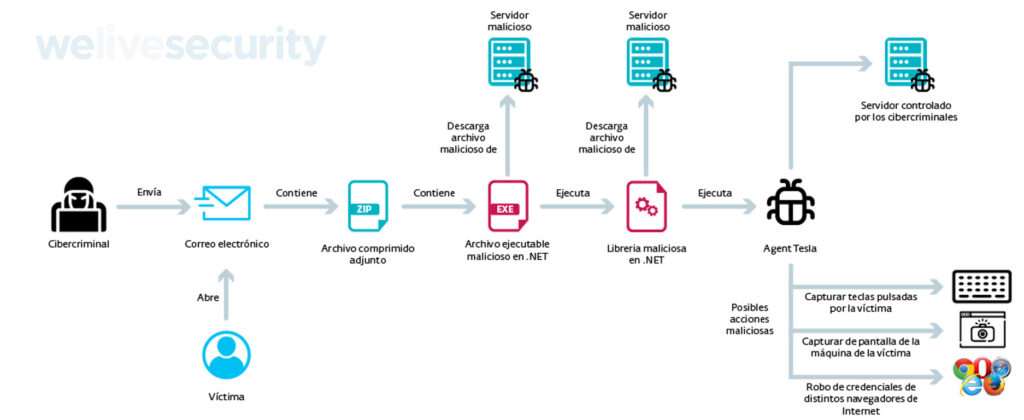

El proceso de infección comienza al descargar el archivo y descomprimirlo. La víctima encontrará un archivo ejecutable que al abrirlo comenzará un proceso de infección de varias etapas que culmina con la descarga y ejecución del troyano AgentTesla en el equipo de la víctima. El siguiente diagrama resumen el proceso de infección del malware.

En relación con AgentTesla es un troyano desarrollado con el framework Microsoft .NET y pertenece a la familia de Troyanos de Acceso Remoto (o en inglés, RAT). Este ofrece la posibilidad de recolectar distintos tipos de información del equipo infectado y enviarla a un servidor controlado por los atacantes. Este es utilizado por diferentes grupos cibercriminales para espiar y robar información personal de las víctimas. También suele ofrecerse para la venta en mercados clandestinos donde opera bajo el modelo de Malware-as-a-Service (MaaS).

Según ESET, algunas de las características más importantes de AgentTesla son:

- Realizar capturas de pantalla y/o del portapapeles (clipboard).

- Registrar pulsaciones de teclado (Keylogging).

- Obtener las credenciales guardadas en distintos navegadores web o programas instalados en la máquina infectada. Por ejemplo, Microsoft Outlook.

- Obtener información del PC de la víctima. Por ejemplo, sistema operativo, CPU, nombre de usuario, etc.

- Persistir en el computador de la víctima.

¿Cuáles son los países de Latinoamérica más afectados por AgentTesla?

Dentro de los países de Latinoamérica más afectados, México fue el país en el que se concentró la mayor actividad de esta campaña con el 45% de las detecciones, seguido por Perú (15%), Colombia (14%), Ecuador (12%) y Chile (5%), además de otros países de la región. Desde ESET mencionan que, si bien es muy amplio el perfil de los blancos seleccionados por los cibercriminales detrás de esta campaña, se detectaron empresas de diferentes sectores, como el agropecuario o dedicadas a la distribución de insumos médicos, son los que fueron apuntados en estos ataques.