ESET informó sobre una campaña activa que propaga el malware DCRat, una variante de AsyncRAT, en LATAM.

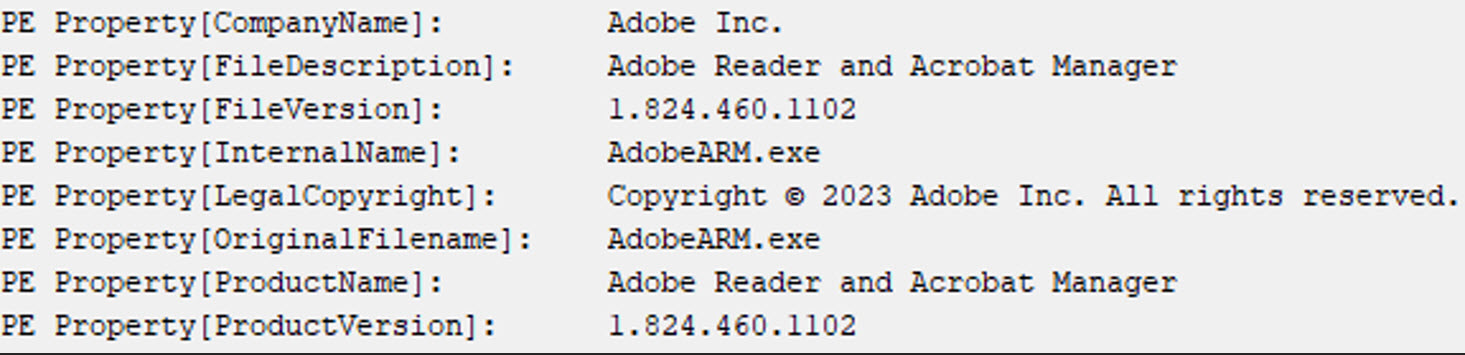

La consultora detalla que la muestra analizada altera los metadatos del ejecutable para aparentar ser un instalador de Adobe, pero el binario carece de firma digital y certificado válidos, lo que confirma su origen malicioso.

¿Cómo se distribuye el malware DCRat y qué busca lograr la campaña?

La infección comienza mediante archivos comprimidos que llegan por correo electrónico y usan nombres que simulan comunicaciones oficiales, por ejemplo: «Informe Especial Notificado Nro. 113510000548595265844».

Los atacantes emplean técnicas de ingeniería social destinadas a inducir a la víctima a ejecutar el archivo por la sensación de urgencia o importancia.

- Vector de entrega: archivos comprimidos adjuntos en correos de tipo malspam.

- Falsa identidad del binario: metadatos modificados para mostrar campos asociados a Adobe sin firma digital válida.

- Contacto con C&C: el malware envía información básica del sistema al servidor de Comando y Control para identificar a la víctima.

Análisis técnico: camuflaje, persistencia y evasión

El ejecutable analizado manipula los metadatos PE del binario para aparentar legitimidad, incluyendo datos como nombre del producto, versión y empresa desarrolladora. Sin embargo, la ausencia de una firma digital confirma su carácter fraudulento.

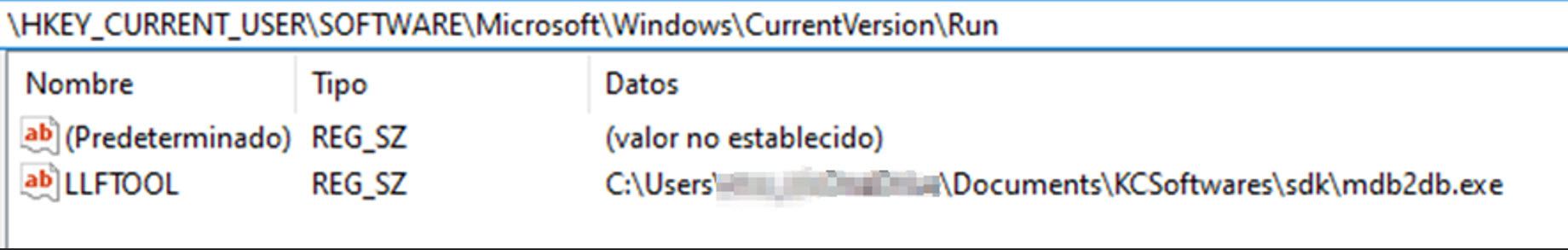

Una vez ejecutado, el malware registra su propia ruta en el sistema bajo:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunUtilizando la clave LLFTOOL, que apunta al archivo:

C:\Users\<USUARIO>\Documents\KCSoftwares\sdk\mdb2db.exeDe esta forma, el malware asegura su persistencia, ejecutándose automáticamente cada vez que se inicia el sistema

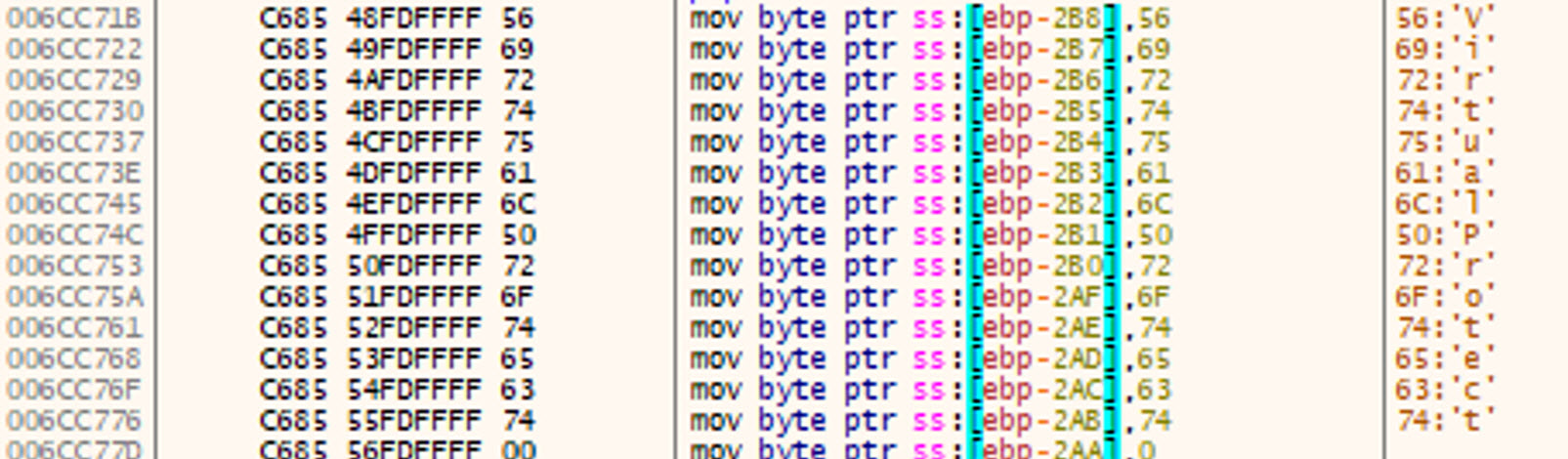

Antes de que Windows entregue el control al programa, el código malicioso ejecuta una rutina oculta llamada TLS Callback.

Es decir, el malware aprovecha un “atajo” que le permite empezar a funcionar en cuanto se crea el proceso en el computador, ejecutando instrucciones que muchas herramientas y analistas esperan ver más tarde; de ese modo el comportamiento malicioso puede pasar desapercibido en entornos de prueba y complica su detección y estudio.

Funcionalidades del malware DCRat

DCRat incorpora funcionalidades típicas de un troyano de acceso remoto que permiten el control y la exfiltración de información.

- Captura de pantalla y webcam.

- Registro de teclas (keylogger).

- Administración de archivos y procesos.

- Ejecución remota de comandos (CMD/PowerShell).

- Carga y descarga de archivos.

- Acceso a credenciales almacenadas en navegadores y sistemas.

- Persistencia mediante cambios en el registro o carpetas de inicio.

- Autoactualización del binario y descarga de plugins desde el servidor C&C.

Estas capacidades permiten a los atacantes exfiltrar información sensible, mantener el acceso al sistema y ejecutar otras amenazas de manera remota.

El estudio de ESET muestra que DCRat se está expandiendo en Latinoamérica usando engaños simples: se hace pasar por programas conocidos, como Adobe, para ganar la confianza del usuario.

Para lo anterior, los atacantes envían correos falsos con archivos que parecen legítimos, pero en realidad instalan el malware. El truco funciona porque la gente confía y hace clic sin revisar el origen del archivo.

Martina López, investigadora de seguridad de ESET Latinoamérica, explicó que este tipo de amenazas sigue aprovechando la ingeniería social y la falta de verificación de las fuentes de descarga para propagarse en la región.

“El malware se presenta como un software legítimo de Adobe, manipulando sus metadatos para generar confianza en el usuario. Sin embargo, la ausencia de una firma digital válida es un claro indicador de su origen fraudulento. Las campañas analizadas apuntan a víctimas en Colombia y Ecuador, distribuyéndose mediante archivos comprimidos enviados por correo electrónico”.

Martina López, investigadora de seguridad de ESET Latinoaméric