Desde el día lunes se viene hablando de una nueva forma de ejecutar ataques de denegación de servicio (DoS), este nuevo método afecta a servidores que tengan habilitado y corriendo el servicio “memcached”.

¿Cuál es la gracia de este ataque?

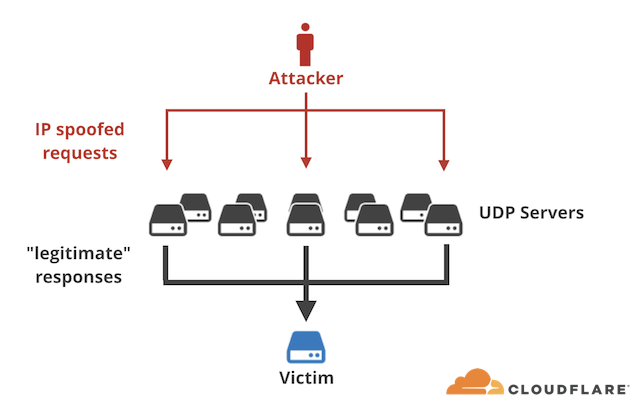

Lo interesante aquí es que como indica CloudFlare, este ataque es un ataque de amplificación, es decir, el atacante envía paquetes muy pequeños (15 bytes) a un servidor memcached vulnerable y éste servidor a su vez podría enviar hacia otra IP, un total de datos mucho más grande, hablamos de aproximadamente 750 kB, es decir tenemos que un paquete que ingresa, se amplifica en 51200 veces. Sí estimado lector, cincuenta y un mil doscientas veces.

Otro punto interesante es que la victima de este ataque no verá el verdadero origen de éste, sino a los servidores que fueron vulnerados y usados para estos fines.

¿Ya hubo víctimas?

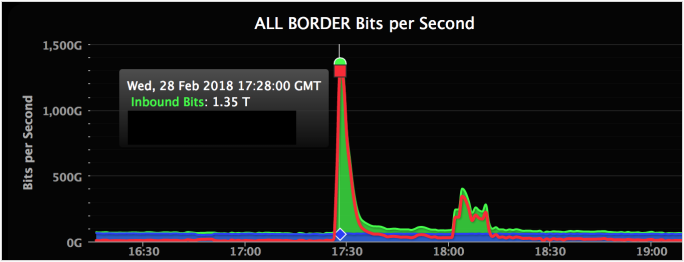

Durante la semana GitHub, la plataforma más conocida a nivel mundial por programadores para realizar control de versiones y almacenar el código fuente de sus aplicaciones de código abierto, estuvo bajo un ataque distribuido de denegación de servicio (DDoS). Este ataque ha sido catalogado como el más grande que se haya registrado en la historia, puesto que la mayor tasa de tráfico fue de 1.35 Tbps. Sí señores, más de 1000 veces la velocidad máxima de navegación que ofrecen algunos operadores chilenos para nuestro servicio de internet hogar.

Este ataque tuvo offline a GitHub por alrededor de 10 minutos. Lograron sacárselo de encima gracias a su proveedor de servicios anti-DDoS, quien se lleva todo el tráfico hacia su infraestructura y desecha el tráfico no válido. De esta manera, envía solo el tráfico válido hacia la infraestructura de GitHub en este caso.

Podrían haber más víctimas en un futuro cercano puesto que aún son muchos los servidores a nivel mundial que son potencialmente vulnerables y podrían ser usados para generar el ataque.

Puedes consultar mayor detalle del ataque a GitHub aquí.

¡Espera! Tengo un servidor, ¿Cómo puedo evitar que me usen para generar el ataque?

Lo que debes hacer para evitar ser fuente de este ataque son dos verificaciones:

1.- Verificar si tienes abierto el puerto 11211/UDP

2.- Verificar que la respuesta a la siguiente línea de código, sea vacía.

$ echo -en "\x00\x00\x00\x00\x00\x01\x00\x00stats\r\n" | nc -q1 -u [IP] 11211

Si tienes el puerto abierto y algún programa (memcached) escuchando el tráfico entrante, es altamente probable que la respuesta al comando no sea vacía. De ser así, tu servidor podría ser usado para generar el DDoS. Si quieres evitarlo, bloquea el puerto 11211/UDP en tu firewall.

Si lo que buscas es protegerte de los ataques DDoS, deberías evaluar contratar servicios de este tipo.

¿Y Pisapapeles?

Ya revisamos y está todo OK. Nuestros servidores no son vulnerables al ataque por lo que podemos dormir tranquilos.